Utbyggnaden inom det tekniska området, åtminstone i väst, är: Qualcomm vs MediaTek. Personligen är jag ett fan av det taiwanesiska företaget eftersom jag tror att det tillhandahåller mycket, mycket bra produkter som kostar mindre för OEMs. Följaktligen enheter som också kostar mindre för oss konsumenter. Speciellt MediaTek-processorerna Dimensitet de är mina favoriter. Jag blev dock förvånad över en brist i det var upptäckt av experterna på Check Point Research. En riktigt irriterande bugg. Låt oss se detaljerna.

MediaTek-processorer, i synnerhet Dimensity, skulle bli offer för ett fel som tillåter illvilliga människor att spionera på användare

Check Point Research, eller snarare dess forskningsavdelning för cybersäkerhet, släppte idag en rapport som beskriver förekomsten av en sådan säkerhetsbrister som påverkar flera MediaTek-plattformar. Låt oss prata om företaget i toppen av processorvärlden som för närvarande ansvarar för försäljningen av cirka 40 % av SoC:erna i världens smartphones.

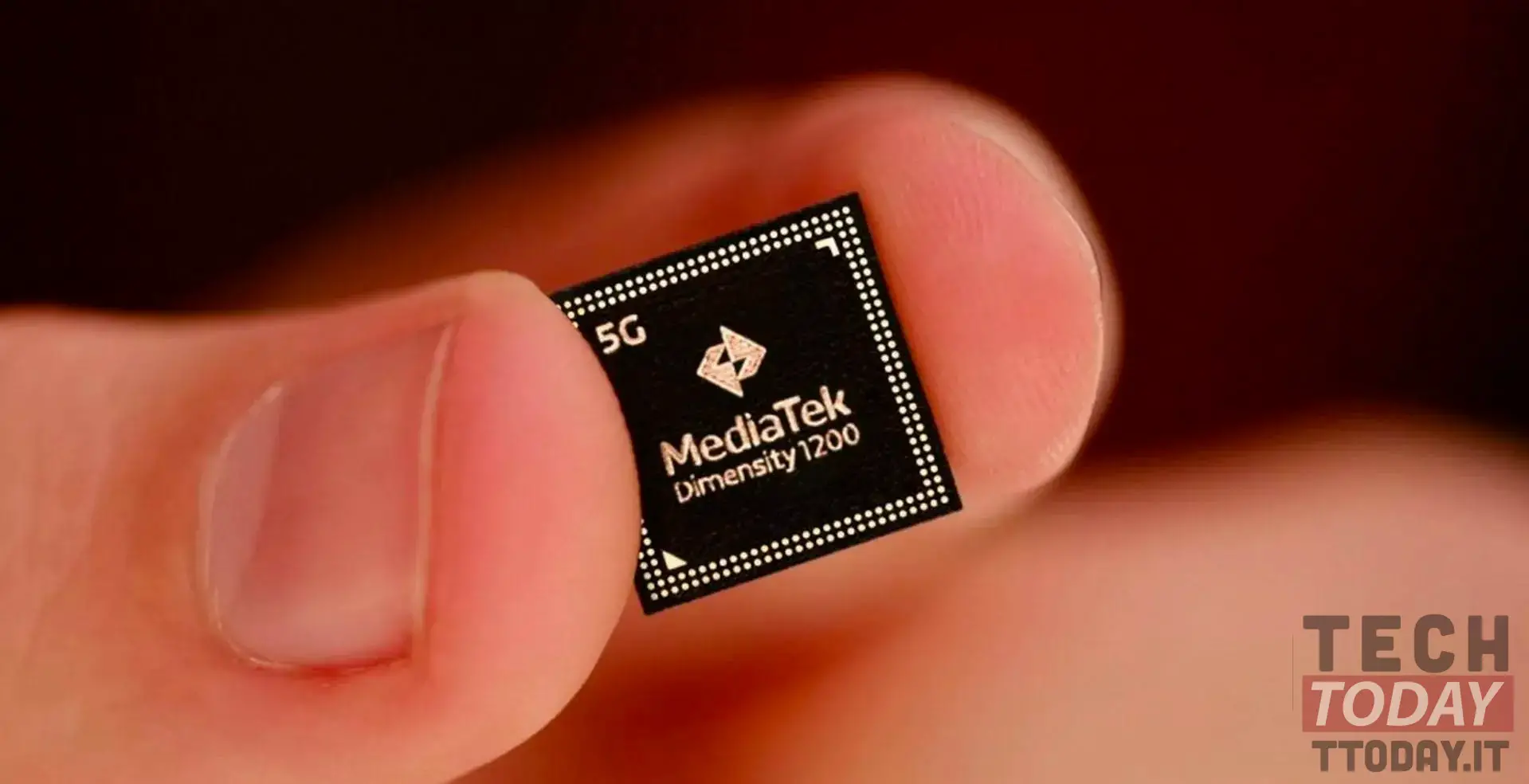

Enligt experter, en kryphål i ljudbehandling och artificiell intelligens komponenter av chipsen i "MediaTek Dimensity"-familjen kan utnyttjas av hackare för att komma åt olika information och, i de mest extrema fallen, till och med ascoltare samtal av användare.

Läs också: MediaTek eller Qualcomm: det är den som leder världsmarknaden

Processorerna har en AI-processorenhet (APU) och digital audiosignalbehandling (DSP) baserad på mikroarkitektur "Tensilica Xtensa”För att minska CPU-kärnanvändningen. Du kan komma åt detta område genom att ange en kodkod använda en Android-app och programmera om systemet för att spionera på användare.

Experter använde reverse engineering för att vittna om firmware-sårbarheter. De använde en Redmi Obs 9 5G, som utrustar MediaTek Dimensity 800U. Även en applikation utan privilegier, det vill säga behörighet att komma åt systemdata, kunde komma åt hårdvarans ljudgränssnitt och manipulera dataströmmen.

Det avslöjade dokumentet lyder:

Eftersom DSP-firmwaren har tillgång till ljuddataströmmen kan ett IPI-meddelande användas av en angripare för att öka privilegierna och teoretiskt avlyssna smartphoneanvändaren.

Vi arbetar flitigt för att validera [sårbarheten i Audio DSP] och vidtar nödvändiga försiktighetsåtgärder. Det finns inga bevis för att detta kryphål har utnyttjats. Vi uppmuntrar våra slutanvändare att uppdatera sina enheter så snart patchar blir tillgängliga och att endast installera appar från pålitliga plattformar som Google Play Store.

Tack och lov har MediaTek upptäckte och åtgärdade felet omedelbart Vi fick reda på det tack vare publiceringen av säkerhetsbulletinen som gavs ut i oktober. Alltså? Vi tar inga risker, åtminstone för närvarande.

Via | Android Police